앵커 : '북한의 사이버위협'은 두더지게임과 비슷합니다. 망치로 머리를 계속 내리쳐도, 이곳저곳에서 계속 해킹시도는 멈추지 않기 때문입니다. 자유아시아방송은'북한 사이버 위협'을 세편으로 나눠 보도합니다. 이번 보도에서는 마지막으로 북한 해커들의 실체에 대해 다룹니다.

(이 기사는 불법적인 사이버 행위를 하는 북한 노동자들을 '해외에 파견된 외화벌이 북한 IT 인력' 줄여 '북 IT인력'으로 지칭합니다. 이 들 중에는 악성코드를 퍼뜨리는 '북한해커'도 포함돼 있다고 취재 과정에서 만난 전문가들은 증언했습니다.)

지난해 5월 미국 정부는'북한 IT 노동자에 대한 권고문' ( Guidance on the DPRK IT workers)을 공개했고, 한국 정부도 지난해 12월' 북한 IT 인력에 대한 정부 합동주의보'를 발간했습니다.

이에 따르면 북한 정권은 해외 각지에 IT인력을 파견하고, 대량살상무기(WMD) 프로그램에 투입할 수익을 얻고 있습니다.

[정 박 국무부 대북정책특별부대표]북한 IT노동자들은 그들이 할 수 있는 곳에서 활동하고 그 활동에는 미국도 예외는 아니라고 생각합니다. 그들은 종종 프리랜서 플랫폼에서 구직활동을 위해 허위 신분증과 부정한 수단을 사용하여 수익을 창출합니다.

북한 해커로 추정되는 구인전문 사이트 링크드인의 가짜 계정을 추적하던 중 지난 6월 초암호화폐 분야 전문 채용 업체인‘크립토 리크루트(Crypto Recruit)’의 설립자인 닐 돈든 대표와 연결됐습니다.

돈든 대표는 자유아시아방송(RFA)에 “‘링크드인’을 포함해암호화폐 구직 시장에서 북한 해커로 추정되는 IT전문가들이 활개치고 있다”고 말했습니다.

그는 “중국계 아시아인, 일본인을 가장한 이들은 훌륭한 개발자의 경력을 갖고 있다”라면서도 “링크드인 등을 통해 너무 적극적으로 구직을 하고 있고, 흔히 IT 전문가가 거주할 것 같지 않은 지역에서 거주하고 있다”고 설명했습니다.

[돈든 대표]이들은 절대 자신이 한국인이라고는 말하지 않습니다. 또 항상 암호화폐 개발에 필요한'솔리디티'개발자, 웹사이트 구축에 필요한'프런트 엔드'개발자라고 주장합니다. 그러나 이같이 뛰어난 개발자가 적극적으로 일을 찾는 일은 드문 일입니다. 이외에도 이들은 자신의 주소를 처음듣는 미국과 캐나다의 작은 시골마을이라고 합니다. 사람들이 정착할 것으로 예상되는 유형의 지역이 아닙니다. 샌프란시스코나 주요 기술 중심지가 아니라 미국 남부의 석탄 채굴 도시처럼 보입니다.

북한 해커가 만든 가짜회사 … 그리고 직원들

RFA는 2020년 미국 법무부가 북한 해커들을 기소한 기소장을 지난 6월 입수했습니다.

기소장에는 북한 해커들이 만든 가짜 회사 목록이 포함돼 있었습니다.

33쪽 분량의 기소장에 따르면 북한 해커들은 2019년부터 유령 회사인‘아이크립토 에프엑스(iCryptoFx)’를 설립한 뒤 암호화폐 개발자를 모집한다고 속여 구직자들에게 접근해 악성코드를 퍼뜨렸습니다.

지난 6월 초 RFA는 링크드인에서 ‘유진 차’라는 인물이 기소장에 언급된 ‘아이크립토 에프엑스’에서 마케팅 매니저로 일하고 있다고 자신을 소개한 계정(사진)을 찾을 수 있었습니다.

해당 사진을 구글 이미지에서 검색한 결과 북한 해커에게 신분을 도용당한 이 인물은 한국의 한 대학 교수의 사진과 일치했습니다. 이 인물은 “자신의 사진이 맞다”고 밝혔습니다.

링크드인에서 같은 회사 ‘아이크립토 에프엑스’ 최고경영자(CEO)였다고 명시한 ‘잭슨 그레이엄’이란 인물의 계정도 찾아볼 수 있었습니다.

해당인물은 이 계정에서 2017년부터 2020년까지 아이크립토 에프엑스 최고경영자로 일을 했고, 빗스타스 카지노(BitStarz Casino)란 회사에서 2019년까지 재무분야 고문(Senior Financial Advisor)으로 일을 했다고 명시했습니다.

그러나 취재진이 확인한 결과 이 인물은 빗스타스 카지노에서 일하지 않았습니다.

직접 취재진이 그레이엄에게 링크드인을 통해 ‘북한 해커가 맞느냐’고 질문을 하자 며칠 뒤 링크드인에서 해당 계정은 자진 삭제됐습니다.

수상한 계정 확인

취재진은 6월 7일 직접 해커들의 행동양식을 파악하기위해 돈든 대표로부터 받은 한 이력서를 통해 북한 해커로 추정되는 구직자의 연락처를 획득했습니다.

하루 뒤 이메일 통해 문의를 남기고 스카이프를 통해 전화를 했지만, 답변이 오지 않아 인터뷰는 성사되지 못했습니다.

취재진이 알아낸 바에 따르면 그는 다양한 이름과 여러 사진을 갖고 프리랜서 고용 홈페이지에서 활동해왔습니다.

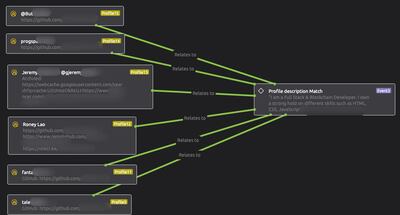

8월 3일 미국 사이버보안업체 ‘센티넬원’(Sentinelone) 톰 헤겔(Tom Hegel) 연구원의 도움으로 이 인물이 온라인 상에서 6개 다른 계정에서 3개의 전혀 다른 이름, 3개의 다른 사진을 사용해왔다는 사실을 확인할 수 있었습니다.

이 계정은 똑같은 자기소개 문구를 다른 계정에서 활용했고, 이력도 모두 일치했습니다.

특히 구직 정보를 제공하는 한 회사에서도 이 인물의 가짜 계정을 확인해볼 수 있었는데, 이 회사 관계자는 “IP 등을 추적해본 결과 북한 해커임을 확인할 수 있었고, 이 인물의 계정을 삭제했다”고 8월 4일밝혔습니다.

북 IT인력 추정 '영상 확보'

취재진은 북한 해커를 포함해 IT인력들이 허위 경력과 신분으로 암호화폐 회사 취업을 위해 면접을 진행했던 한 구직 기업 관계자와 연락이 닿았습니다.

이 관계자로부터 글로벌 영상 플랫폼 비메오(Vimeo)에 공개된 북 IT인력으로 추정되는 이의 영상을 공유받을 수 있었습니다.

3년 전 공개된 영상에서 자신을 일본인이라고 소개한 북 IT인력 추정인물은 영어로 자신을 소개합니다.

[북 IT 인력 추정 인물] 저는 아무개입니다. 7년 이상의 모바일, 웹 개발자입니다. 원격으로 일하기를 희망합니다.

그러나 이 인물의 영어에는 일본인 특유의 발음을 찾아볼 수 없었고, 영상 속에 특이한 점들이 눈에 띕니다.

이 인물이 앉아 있는 장소에는 최소 4대 이상의 다른 컴퓨터들이 놓여 있고, 뒷쪽 에어컨 위에는 감시카메라로 보이는 물건도 놓여 있습니다.

회사의 허락을 받지 않아 익명을 요청한 구직 기업 관계자는 RFA에 “우리는 이 인물이 우크라이나 IP우회주소를 활용한 북한 해커라는 사실을 알아냈다”라며 “우리는 그의 계정을 삭제했지만, 여전히 다른 구직 기업 홈페이지에서 활발하게 활동하고 있는 것으로 보인다”고 말했습니다.

이 인물의 동일계정으로 보이는 링크드인 계정에는 텍사스에, 프리랜서를 중개하는 구루닷컴 계정에는 일본, 한 블로그에는 홍콩에 살고 있다고 명시돼 있습니다.

취재진은 8월 2일 한 대북소식통을 통해 해외 주재 북한 해커들의 근거지로 추정되는 장소의 모습이 담긴 영상을 확보했습니다.

제보자는 신변 안전을 위해 익명을 요청하고, 자세한 국가와 시기는 밝히지 않았습니다.

이 영상은 앞서 취재진이 확보한 북 IT인력으로 추정되는 이의 자기소개 영상과 비슷한 부분이 많았습니다.

3명 가량의 남자가 6대 이상의 컴퓨터가 위치한 한 공간에서 작업을 하고 있는 모습이 보입니다. 이들은 모두 짧은 머리를 하고 있고, 군복을 입고 있는 것으로 보입니다.

이 장소에서는 직전 영상에서 보인 감시카메라 대신, 감시할 수 있는 좌석도 마련돼 있습니다.

자유아시아방송은 이 영상의 진위를 확인할 수 있는 문건도 확보했지만, 제보자는 신변안전을 위해 공개하지 말아 달라고 요청해왔습니다.

수상한 계정 그리고 비디오의 공통점

돈든 대표는 링크드인에서 활동하는 북한 해커로 추정되는 인물이 모두 블록체인 계약에 필수적인 탈중앙화 기술인 ‘스마트 컨트랙트’프로젝트에 관심이 있다고 전했는데, 이점도 눈에 띕니다.

[돈든 대표] (월급을 받아가는 것보다) 더 큰 위험은 스마트 컨트랙트를 해킹할 수 있다는 것입니다. 그리고 이것은 10억 달러 규모의 자산이 움직이는 곳에서 악성 코드를 넣을 수 있다는 것입니다. 이는 장기적으로 그들에게 더 큰 이익이 된다고 생각합니다.

한국 정부의 ‘북한 IT 인력에 대한 정부의 합동주의보’에 따르면“이들은 스마트 컨트랙트상 코드 취약점을 악용하여 부당 이익을 챙기는 등 악의적인 활동에도 관여하고 있다”고 명시했습니다.

아울러 취재진이 발견한 북한 해커들로 추정되는 이들의 행동은 미국 정부가 발표한 ‘북한 IT 노동자에 대한 권고문’의 위험 지표와 일치하는 부분이 많습니다.

이에 따르면 첫번째로 이들은 다양한 IP주소를 활용하고, 자신이 있다는 국가와 다른 국가의 IP주소를 사용합니다.

두번째 중국은행 또는 암호화폐로 결제 요청, 세번째 사회관계망서비스(SNS)에서의 프로필, 이름, 직장, 경력 등에 일관성이 없다는 점입니다.

마지막으로 업무 기간 동안 업무를 수행할 수 없고, 적시에 동료와 종종 연락을 하지 않는다는 점입니다.

구글 소속 맨디언트의 마이클 반하트 수석분석가도8월 2일 다른 협조자들을 통해 북 IT인력이 허위 경력과 신분으로 암호화폐 회사 취업을 위해 면접을 보는 영상을 확인했다고 전했습니다.

그는 “‘해외에 파견된 북한 노동자들의 특성상 얼굴을 드러내기 꺼리지 않더냐’는 질문에는“북한 해커들은 카메라 앞에 거리낌없이 나타나기도 한다”고 말했습니다.

아울러 다른 국가나 다른 불법 단체, 개인들이 이같은 가짜 활동을 할 수 있지 않느냐는 질문에 이는북한의 독특한 특성이라고 말했습니다.

[마이클 반하트(Michael Barnhart) 맨디언트 수석분석가(8월 2일)]우리는 중국이나 다른 국가 단체들이 다른 방식으로 해킹 공격을 하는 것을 봤습니다. 그러나 IT업계에서 신분을 속이고 이러한 활동을 하는 단체는 북한이 유일하다고 생각합니다. 북한 해커들은 사이버 활동을 통해서 정권에 자금을 조달하고 있습니다. 저는 이 방식이 가장 북한만의 독특하고 가장 눈에 띄는 방식이라고 생각합니다.

미 연방수사국(FBI)는 RFA가 확보한 영상과 정보를 보고 북한 해커인지 확인해줄 수 있느냐는 문의에“확인해 줄 수 없다”고 답했습니다.

링크드인은 그간 북한 IT 인력의 가짜 프로필에 대해 가짜계정은 정책위반이라며 이를 탐지하고 삭제를 하고 있다고 밝혀왔습니다.

자유아시아방송은 21일 링크드인에 획득한 링크드인 계정에 대한 전자우편 문의를 했지만 아직 답변이 없는 상황입니다.

에디터 박정우, 영상 유형준, 웹팀 이경하