2017年7月,有“网路作战部队”之称的国防部资通电军指挥部(以下简称资通电军)正式成立,成为陆、海、空三军外的第四军种,更是台湾唯一兼具攻守一体特性的军事网路安全单位。总统蔡英文在致词时强调,台湾国防将全面进入资讯作战时代,资通电军更肩负保护国家机密和防护国家“关键基础设施”(Critical Infrastructure, CI)的重任。

为了落实蔡英文交付的任务,2017年,一场模拟“关键基础设施”遭受骇客攻击的机密演习正式登场。

根据《报导者》取得的资料,这场以攻击“行控中心”和“炼油厂”为焦点的机密演习,是资通电军成军后,首次被纳入危机处理队伍的重要演习。其目的有二,一是演示关键基础设施遭受攻击的严重后果,二是将中国骇客的威胁,清楚展现在总统眼前。

骇客攻击关键基础设施的效果:低调、缓慢且毁灭性十足

演习的上半场,中国支持的骇客组织发起第一波攻击,攻击者成功入侵交通部高速公路局的“交通控制中心”并取得控制权后,造成全台湾8条国道、12条快速公路和周遭交通全数停摆的大型瘫痪。堵在路上的驾驶人们谩骂,救护救灾车辆无法通行,紧接着股市迎来剧烈波动。骇客组织接着攻入台湾各媒体的后台进行第二波攻击,多数新闻版面被置换为夹杂中国用语的标题:“若再冥顽不灵,将发动黑客爱国阵线,薄施惩戒。”

直至资通电军出动,赴各地交控中心检测出骇客所使用的恶意程式,并且将系统重置后,全台交通才得以恢复正常。但从入侵开始到事件结束,已经将近24小时,带来数千万元的经济损失和赔上数十条人命。

演习的下半场,则是一场更为惨烈的事故,这次骇客将箭头瞄准炼油厂。

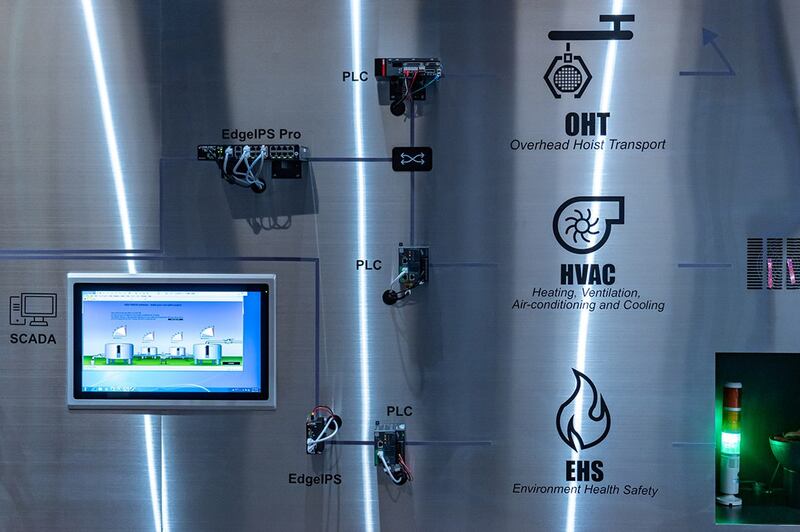

在间谍手法与恶意程式的串连下,骇客成功侵入炼油厂内部网路,将病毒注入到连接实体机器与数位信号的“可程式化逻辑控制器”(PLC),导致控制冷却注水的工业控制阀门停止运转,炼油槽异常升温,红色警示亮起,最后模拟影片中响起炼油厂剧烈的爆炸声。

这次锁定特定单位的演习,用钓鱼邮件感染电脑、透过漏洞部署武器、最终劫持设施控制权,一系列操作展示了“进阶持续性渗透攻击”(APT)对关键基础设施的重大威胁:低调、缓慢且毁灭性十足。

一位拥有30多年资安经验的研究单位主管在接受《报导者》访问时强调,上述演习的剧本是根据“真实情资”来编写。换言之,中国支持骇客组织攻击台湾关键基础设施,并非只是一种担忧,而是早就确有其事。

零时差的无差别攻击,外界评估台湾被骇的风险程度为何?

根据2018年公布的《资通安全管理法》,台湾关键基础设施分为八大领域,分别是能源、水资源、通讯传播、交通、银行与金融、紧急救援与医院、中央与地方政府机关、高科技园区。而在数位发展部提供给《报导者》的书面资料中,确认现阶段全台关键基础设施共有100多处。

至于具体有哪些关键基础设施遭受攻击,碍于机密,数位发展部表示不便透露。而关键基础设施之所以成为骇客攻击的目标,负责国家顶级网域名称发放,并接收国际骇客攻击事件情资的台湾网路资讯中心(TWNIC)董事长黄胜雄指出,“关键基础设施的特点不只在于它是连带性的,还是集中性的,(被骇客入侵)产生的后果就会很严重。”他举例:“一旦炼油厂遭受入侵,燃油就没办法送往电厂进行发电,电压不足会导致自来水加压站无法供水,连带仰赖大量水电的高科技业也将停摆;实际上,台湾有超过6成的海缆集中在宜兰头城,若遭到破坏,台湾对外通讯也会立即陷入困境。”

连带且集中的特性,让台湾关键基础设施面临网路攻击的风险大增。

以模拟骇客思维,透过实际攻击来找出客户资安防护缺陷而闻名的资安公司戴夫寇尔(DEVCORE),曾为总统府等政府机构提供服务,其共同创办人暨资深副总徐念恩接受《报导者》采访时强调:“我们觉得最好攻击的单位就是『表面积』很大的单位。就像你要拿一个针去戳一个球体,篮球一定比桌球容易得多。”(注:“表面积”指机构企业的网站及网域数量、使用的IP位置数量、以及采行资安框架的多寡等。)

徐念恩也说明,如台湾能源产业有很多事业群,旗下又有各自网站,就好像一间房子有大量的对外窗口,一旦其中一扇窗户被打破,网路攻击者就得以堂而皇之地入侵。

考量到地缘政治的风险,各国资安公司早已点出台湾关键基础设施所面临的巨大威胁。曾在美国国家安全局(NSA)任职的Fortinet公司全球资安长Phillip Quade,在2019年来台时就示警,以制造业为主的台湾,生产线上配备了许多工业控制系统与设备(ICS),一旦与IT网路相连,很容易身陷网路攻击威胁。

而在网路冲突中,骇客针对关键基础设施中的工业控制系统发动攻击,进而达到控制、瘫痪与毁灭的效果,也早就是现代化战争中的重要手段。

2009年美国与以色列合作开发出名为“震网”(Stuxnet)的电脑蠕虫(Computer Worm),透过网路攻击来摧毁伊朗生产浓缩铀以发展核武的离心机,创下全球第一起网路攻击关键基础设施的纪录。2015年,由俄罗斯在背后撑腰的骇客组织“沙虫”(Sandworm),以更加精密的手法袭击了乌克兰电力系统,导致25万人在寒冷的圣诞夜前夕无电可用。

种种迹象都显示,过去以军事设施为打击对象,能精确控制损害范围的战争,在网路战时代,已经升级成一种不分军民,专注于破坏社会运作的无差别攻击。

资安公司Fortinet在今年针对包括台湾在内的全球570名制造、能源、医疗、运输等关键设施产业人员进行调查后,得出一个惊人结论:全球75%的单位在过去12 个月内都曾遭骇客入侵至少一次。

演习之后的现实:医院与军方医疗机构仍频遭网攻

从2017年至今,针对骇客入侵的演习仍持续进行。但在频繁的攻势下,我国关键基础设施的资安防护状况仍然令人忧心。

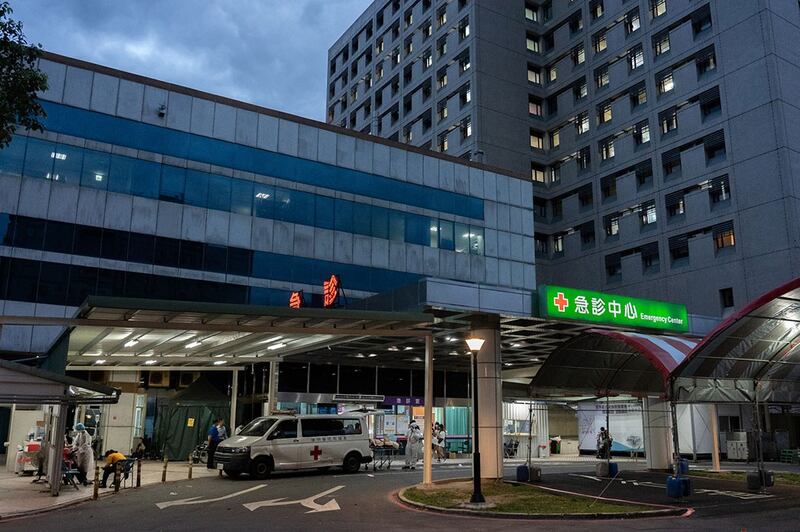

2019年,台湾的医疗领域就曾遭逢大规模网路攻势。

2019年8月28日晚间起,电脑病毒陆续袭击了全台22间医院。在一片夹杂着白色数字的黑色画面中,“你的文件被加密了”的警语覆盖了电脑画面。画面下方紧接着是简体字写成的勒索通知信:

"不要相信任何人,除了Sin Eater.666@aol.com 。杀毒软件将会删除这个文档,那么您将无法联系到我们。发送文件到邮箱,我们将会给出解密所有文件的价格。"

卫福部当时虽发布新闻强调未影响医疗业务运作,亦未发现个资外泄情事,但问题并没有那么单纯。台湾学术网路危机处理中心 (TACERT)在同年年底发布报告指出,此次事件中的勒索病毒为GlobeImposter,比一般勒索病毒更有针对性。骇客将中毒电脑作为跳板,让病毒窜入卫福部电子病历交换系统(EEC)专属的VPN 网路,随后开始急速扩散,影响所及包括病患资料、员工名册帐册、医疗数位影像,断层扫描病历等。这份报告并强调:“由该事件可发现许多现有医院存在资安问题。”

卫福部辖下的桃园医院也传出2020年遭到入侵,电脑被植入恶意程式、个资外泄。一位过去几年接手医院资安事件调查的资安主管Sam(化名)向《报导者》透露,台湾不少医院因为分院多而建置很多网站,因此遭受攻击的“表面积”大;再者,多数医院网站建置的时间已非常久远,更新维护意愿低,从COVID-19疫情开始后,骇客攻击的数量比以往更高。

在多次调查医疗领域资安事件后,Sam发现台湾医疗体系中,军方机构和退伍军人相关医院已是近几年网路攻击的热点,且攻击手法颇具创意。Sam告诉我们,他观察到攻击者会锁定合法的虚拟私人网路软体(VPN),将公开版本修改成有植入恶意程式或后门的骇客版本后,散布给目标用户下载。一但下载成功,骇客版本的VPN就会将连线导回攻击者处,并且将资料传输伪装成常见的模式,让骇客们得以一边潜伏窃取机敏情资,同时又能躲避防毒软体的侦测。

就在处理某医疗财团法人遭入侵时,Sam更发觉,该机构从2021年9月就被骇客植入后门,分析使用手法和工具后,可以推断出入侵源头应是与中国关系密切的骇客组织“APT41”(Advanced Persistent Threat 41)。

“邪恶熊猫”与他的30组中国伙伴

“APT41”,这个又名“Wicked Panda(邪恶熊猫)”、“Winnti”、“BARIUM”的组织,不但成员在2020年被美国司法部正式起诉,更是少数被美国政府点名、认为背后有中国共产党支持的骇客团体。

根据美国司法部发布的新闻显示,“APT41”遭到起诉的成员蒋立志、钱川、付强等,皆在中国四川省成立的“成都肆零肆网路公司”担任干部。而“成都肆零肆”除了开发骇客工具及精密的恶意程式外,更针对全球政府机关、通讯及科技业、学术研究机构、医疗机构及电玩游戏产业等超过100家企业发动网路攻击及间谍活动。其中一位遭起诉的“APT41”成员谭戴林,更被《纽约时报》(The New York Times)揭露在2006年成功入侵美国国防部五角大楼网络,并将大量文件发送回中国。

为多国企业、政府部门与军方提供网路威胁情资,并且追踪各国骇客组织的TeamT5( 杜浦数位安全公司),在过去几年长期追猎“APT41”的行踪。

TeamT5执行长蔡松廷向《报导者》指出,“APT41”这群经常锁定台湾的中国骇客,早期是针对博弈产业与通讯、科技业进行攻击,近几年范围则扩张到学术机构、医疗机构、化学、航太、能源、媒体和各国政府机关,包括台湾、新加坡、马来西亚、日本、韩国、美国、印度和澳洲都是其锁定的国家。

中国解放军在2015年12月31日成立与陆海空军平行的“战略支援部队”网路军力后,近年更不断强化网路作战力量。对此,蔡松廷强调,“APT41”拥有非常庞大的恶意程式火药库,因此推断是在中国国家安全部(MSS)整合了各种资源、攻击技术和工具后,让“APT41”及相关的骇客团体规模更大、火力更强。据估计,包括“APT41”在内,来自中国的活跃骇客组织有30个之多。

中油、台塑接连遭骇,威胁分析师:军事等级的潜伏攻击

事实上,除了入侵台湾医疗体系,这几年“APT41”也开始针对其他台湾关键基础设施进行攻击,并涉及中油、台塑两家能源公司遭骇的重大资安攻击案件。

2020年5月4日中午,全台中油加油站的交易系统突然无法使用,会员卡、捷利卡、中油PAY等与系统连结的支付方式一并停摆,加油站员工告知顾客只有现金和信用卡能用,也有站点直接贴出暂停服务的告示,影响遍及1,500多个加油站。中油公司其后发布新闻稿,证实资料库和部分电脑主机遭勒索软体感染。

就在中油事件的隔天,5月5日上午11时,台湾两大石油供应商之一的台塑也传出系统异常。台塑资讯单位通报员工暂停使用网路与发送信件,启动检修作业后,确认电脑遭到入侵。

由于这两起案件并非只是为了索取赎金的单纯商业勒索,而是明确针对关键基础设施而来,因此被列为台湾少见的三级资安事件,不但转由调查局接手,其后更与美方联手侦办。

历经数个月的台美联手调查,调查局与美方在同年9月还原了事件成因。时任调查局资安工作站副主任刘家荣指出,这几起攻击,骇客先是利用员工电脑、网页和资料库伺服器等途径,进入公司内部系统进行潜伏及刺探,伺机窃取高权限帐号后,再利用连接多处电脑的网域伺服器将勒索病毒派发到全公司的电脑中。最后,骇客们修改工作排程,让勒索病毒在员工电脑里自动执行,设定发作时间,就像在电脑里装了几颗定时炸弹,时间一到就爆炸,引发系统停摆。

调查局随后更在台湾资安大会上指出,早在2016年4月,中油电脑就被执行了恶意程式,台塑电脑也在2019年9月遭遇入侵。种种迹象显示,针对这两家关键基础设施的行动,是瞄准目标、长时间潜伏、经过充分模拟与测试的APT进阶持续性渗透攻击,而根据使用工具和中继站等相关资讯,台美双方推断攻击者就是恶名昭彰的“APT41”。

一位资安威胁分析师如此描述这波针对中油、台塑的攻击:“这是军事等级的行动,想像一下狙击手要潜伏多久,才会开出第一枪。”

警政署:重点是骇客潜伏,大多数机关根本不知道自己遭入侵

美国网路资安与基础架构安全局(CISA)整理出骇客采用的5D手段,分别是中断(Disrupt)、瘫痪(Disable)、阻绝(Deny)、欺骗(Deceive)及摧毁(Destroy)。值得庆幸的是,台湾关键基础设施尚未面临最具破坏力的“摧毁”攻击。

但这并不代表台湾已然幸免于难。警政署资讯室主任林建隆接受《报导者》访问时强调,现在遭遇最大的问题是骇客潜伏:“潜伏时间拉长,大部分机关根本不知道自己遭到网路攻击。”

林建隆曾侦破多起国内外骇客入侵案件,过去也曾在刑事局科技犯罪防制中心与科技研发科服务,近年开始发现大量对于台湾关键基础设施的潜伏攻击。因为事涉机密,林建隆不愿意透露是哪些单位遭到网路攻击,但他以一起已经曝光的事件进行说明。

2020年5月,一封来自" publi@mail.oop.gov.tw "的电子邮件被同时寄给多位立委的服务处,信件内容附上一则连结,要求立委们填写表格并回传,下方并有总统府的署名。

如果没有细看,很难发现寄件人的电子邮件地址与真正的总统府信箱( public@mail.oop.gov.tw )仅有一字之差,这是"钓鱼邮件"的常用手法。

由于骇客冒充总统府名义,刑事局很快接手调查。作为当时的负责人之一,林建隆从钓鱼网站连结、夹藏的恶意程式样本、钓鱼网站的IP与网域等方向着手,很快推断攻击者是“国家支持的组织骇客”:“为什么敢这样说,因为证据显示案发半年前,他们也对西藏做了一样的事情,会有哪一个国家同时对(攻击)台湾跟西藏有兴趣?大概就是中国而已。”

此外林建隆也观察到,中国支持的骇客组织,近年来喜欢锁定网路通讯设备的漏洞来进行攻击,而不是直接攻击电脑设备,以借此避开防护侦测,让整体攻击手段变得更加细腻与隐匿。

另一位不愿具名的内政部资安主管King(化名),则与林建隆一样向《报导者》证实了这些隐匿的潜伏攻击:“以我处理过的案例,电信公司、金融单位、水资源处理设施和军校,这些单位都有骇客潜伏的例子。”

King认为,这些已有骇客入侵的关键基础设施中,以水资源处理设施最值得担心。当骇客透过钓鱼邮件成功入侵主机系统,就能够控制调整流量与添加物的设备,“台湾的水源生产和处理能力就会遭到瘫痪,”他说。

这位资安主管更特别提及军事学校中的骇客潜伏。他向我们解释,骇客躲在军校系统里搜集资料,“就是为了知道哪些人以后有可能当将官,”以事先掌握这些未来将官的重要个资;未来两岸若发生冲突,对岸就会根据我方将官的资料“擒贼先擒王”。而这些网路潜伏都是以年为单位,我方很难知道攻击者已经做到什么地步、搜集到多少资料。

台湾第一份“关键基础设施网路曝险报告”的示警

为了证实目前所面临的威胁,《报导者》也取得台湾第一份“关键基础设施网路曝险报告”──这份由睿控网安公司的资安威胁研究团队经理郑仲伦撰写的报告,从各种管道搜集了台湾关键基础设施外泄的30万笔个资,内容包括市值排行前百名的企业,以及电力、石油、天然气、水资源产业、医学中心、运输业、金融业和中央政府部门等。研究者希望了解这些个资会不会和乌克兰停电事件一样,成为民生社会瘫痪的原爆点。

郑仲伦受访时,提到报告中的两大关键:

- 台湾关键基础设施的大部分泄露个资,都是因为使用"弱密码"──大约有10%的密码可成功对应到前100,000个密码字典。这代表掌握国家社会运作的基础设备密码,有极大机率被骇客暴力破解。

- 按照台湾政府的分类,外泄个资比例中,最高为"通讯传播类"基础设施,比例高达23.16%;其次为紧急救援与医院(15.95%);第三名为政府机关(10.86%);第四名是能源产业(8.98%),第五名则是科学园区与工业区(8.41%)

大量外泄的个资,对照数位发展部在2022年6月发表的公务机关资安稽核结果,包括中央银行、交通部、行政院原子能委员会等十多个机关的平均资安分数,都只落在60至70分的及格线上,种种迹象都显示我国关键基础设施的脆弱。

郑仲伦因此强调,要因应对于关键基础设施的攻击,最重要还是回到“人”本身,也就是“关键基础设施相关人员的资安意识是否充足、应当如何提升”这两大关键。他直白指出,“台湾(资安防护)现况虽然有进步,但仍亟需提升。”

从攻击反制中窥见台湾的不足

2018年6月,台湾第一部《资通安全管理法》三读通过,相关单位也持续进行针对关键基础设施的兵推演习。一位不愿具名的资通电军军官接受《报导者》访问时透露,政府早已为了反制网路攻击做准备,例如我方近年曾针对中国关键基础设施进行调查,并列出三项瘫痪目标:化工制程、智慧自动化制造、电力设施。

但这位军官也坦承,“目前为止我方反制网路攻击的效果并不好,因为相对台湾,中国早就花费数十、数百倍的人力和资源在渗透我国关键基础设施,中国甚至会花费资源训练相关科系的大学生来专门寻找零时差漏洞(Zero-Day Vulnerability)”。(注:零时差漏洞或零日漏洞,是指软体、韧体或硬体设计当中未被揭开,或已被公开揭露但厂商却仍未修补的缺失、弱点或错误。这样漏洞的发现将为骇客提供极高的利用价值,可被开发成强大的网路武器。从国家间谍到网军部队,都非常重视这些资讯。)

重新回顾2017年的演习,站在网路战最前缘的这位资通电军军官,更认为当初总统为资通电军设立“保护关键基础设施”的目标,并没有全然实现。他指出,不但各个关键基础设施所属单位的资安防护状况有不小落差,就连资通电军以及负责研发的中科院本身,也因诱因不足而陷入人才招聘困难:“人力银行的页面上,资通电军所开设的7个职位还依旧悬缺,就可看出现阶段资安防护的困境。”

今年度的汉光演习,首度将台北车站、桃园炼油厂、永安液化天然气厂、金门大桥和桃园机场等关键基础设施的实体防护纳入项目之一,却未见关于网路攻击的防护措施。

5月,涉及22项法案的“强化关键基础设施保护法案”在立法院三读通过,但民间国安智库随即点出其中不足,包括保护项目涵盖不足、威胁态样太过狭窄、缺乏事前保护手段,以及没有规划任何预警、调查和追诉的配套措施。

应对网路攻势,失一分就是输

尽管现行法规已经定义关键基础设施范围,并将相关的民间企业与单位纳入,律定政府与民间各自应履行的资安责任,但数发部资通安全署在书面回覆《报导者》提问时仍指出:“骇客利用已知设备漏洞、骇客工具及系统弱点攻击比例仍有偏高情形,因此我国关键基础设施内相关的系统、维护人员及设备供应商,从资安意识到防护措施仍有待持续强化。”

网路战跟运动比赛不同,不是得分多的赢,而是失一分就是输。“无论守住多少次,只要有一次没守住,关键基础设施就可能被瘫痪,重要资料就会被偷走!”Team T5公司执行长蔡松廷强调:“活跃的中国骇客组织,正磨刀霍霍随时准备发动攻势,它是每天在看着我们,面对这样的敌人,我们只能一直做下去(资安防护),一天都没办法松懈。”

※本报导为《报导者》与自由亚洲电台(RFA)中文部共同制作