앵커 :북한이 미 연방정부 산하 국제방송국인 미국의소리방송(VOA) 한국어 서비스 기자를 사칭해 연구기관 관계자를 해킹하려던 시도가 적발됐다고 미국의 한 보안업체가 밝혔습니다. 서혜준 기자가 보도합니다.

미국의 사이버 보안업체 헌트레스 랩스(Huntress Labs)는 1일 보고서를 내고 북한 당국에 의해 운영되는 위협 행위자(threat actor), 즉 북한 해커가 지난 2월 말부터 특정 집단을 표적하는 '지능형지속위협(APT)' 사이버 공격을 시도했다고 밝혔습니다.

해당 공격 시도에는 북한 해커가 세계 최대 컴퓨터 기업인 ‘마이크로소프트(MS)’의 공식 웹사이트인 것처럼 보이는 가짜 웹사이트를 만들어 공격을 시도했던 때와 같은 ‘아기상어(BabyShark)’라는 악성코드가 사용됐다고 전했습니다.

악성코드 ‘아기상어’는 과거 북한 정찰총국 산하 해커 조직 ‘김수키(Kimsuky)’가 사용해 지난 2018년 11월 처음 알려진 바 있습니다.

보고서를 작성한 헌트레스 랩스의 존 해먼드(John Hammond) 안보 수석연구원은 2일 자유아시아방송(RFA)에 이번 미국 연구기관 공격 시도에는 김수키가 배후에 있을 가능성이 존재한다고 전했습니다.

해먼드 연구원 : 김수키가 사용하는 특정한 기술을 발견했고 조직의 활동 동향 분석과 같은 맥락에 있다고 봅니다. 이는 분명 김수키가 배후에 있다는 가능성을 시사합니다.

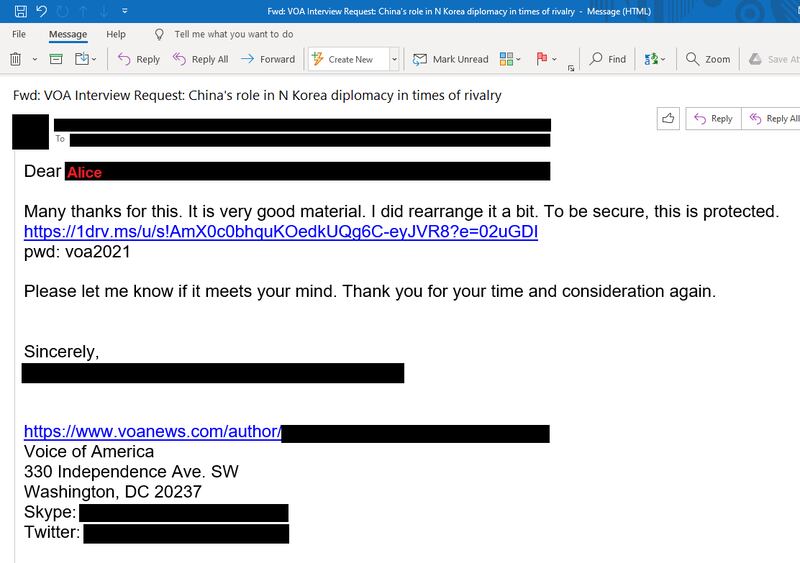

보고서는 북한 측 해커가 VOA 한국어서비스 기자로 위장해 ‘앨리스’(가명)라는 연구기관 관계자와의 인터뷰를 요청하는 이메일을 보냈고, 궁극적으로 해킹을 시도했다고 설명했습니다.

이들은 세계 최대 인터넷 검색 업체인 구글(Google)의 저장공간인 ‘구글 드라이브(Drive)’를 이용해 1개 이상의 파일을 압축한 형식인 zip. 파일을 전달했고 그 중 악성코드가 발견된 MS의 워드(doc.) 문서가 포함됐다고 설명했습니다.

보고서는 이러한 시도가 이메일을 받아 문서를 열람하면 자동으로 악성코드에 감염되는 ‘스피어 피싱’ 방식이며, 파일의 제목은 ‘VOA_Korea zip.’이었다고 밝혔습니다.

해먼드 연구원은 김수키의 공격으로 추정되는 이러한 해킹 시도는 일종의 미끼를 사용하는 데 매우 정교하다며, 의뢰인인 ‘앨리스’에게 미끼를 보내기 전 신뢰를 쌓은 후 악성 파일을 공유했다고 말했습니다.

보고서는 또 북한 해커가 보안 프로그램에 적발되는 것을 피하기 위해 ‘구글 업데이터(Google Updater)’라는 프로그램 이름으로 합법성을 강조하기도 했다고 밝혔습니다.

한편 해먼드 연구원은 북한은 이미 사이버 간첩 활동에 탁월한 능력을 보유하고 있다며, ‘지속적 위협’이라는 공격 이름과 걸맞게 적절한 시기가 올 때까지 숨어서 기다렸다가 상대를 공격하는 은밀한 능력을 향상시키고 있다고 평가했습니다.

기자 서혜준, 에디터 양성원, 웹팀 김상일