앵커 : 북한 해커 조직으로 추정되는 단체가 미국의 유명 북한 관련 연구기관의 분석자료로 위장해 '악성코드'를 유포하고 있는 것으로 나타났습니다. 이경하 기자가 보도합니다.

한국의 민간 컴퓨터 보안업체인 이스트시큐리티(ESTSecurity)는14일 “미국과 한국의 북한 관련 분야의 전문직 종사자들을 겨냥한 ‘스피어 피싱’(Spear Phishing) 유형의 사이버 공격이 포착됐다”고 밝혔습니다.

그러면서 이 업체는 이번 사이버 공격의 주범이 2014년 한국수력원자력(한수원)을 해킹한 배후로 알려진 북한 해킹 조직인 김수키(kimsuky)로 추정된다고 분석했습니다.

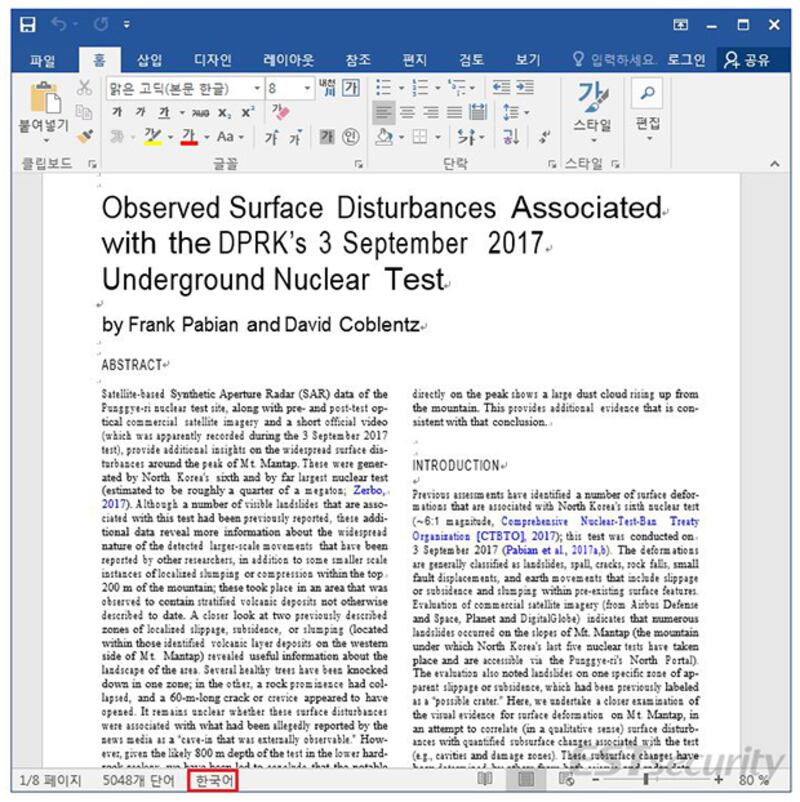

이 업체에 따르면 지난 1일 동북아 안보 문제와 북한을 전문적으로 연구하는 미국의 특정 연구소(Think Tank) 소속의 연구원이 보낸 내용처럼 위장한 악성 워드문서(사진참고)가 발견됐습니다.

실제 이 해커가 보낸 워드문서를 자유아시아방송(RFA)이 검토해 본 결과, 미국의 북한전문 매체이자 현재 비영리 정책연구센터인 ‘스팀슨센터’로 편입된 ‘38노스’(38 North)가 지난 2017년 공개한 보고서였습니다.

‘38노스’의 ‘2017년 9월3일 북한의 제6차 핵실험과 관련된 지상요란(地上搖亂)’(Observed Surface Disturbances Associated with the DPRK’s 3 September 2017 Underground Nuclear Test) 보고서를 북한 추정 해커가 미끼로 사용해 사이버 공격을 감행한 것입니다.

이 업체는 이 악성 문서가 지난달 28일 제작됐으며 이달 1일 포착됐다고 밝혔습니다.

특히 이 업체는 미국을 상대로 진행된 이번 공격용 문서가 한국어 기반 컴퓨터에서 작성됐다고 분석했습니다.

그러면서 이 업체는 그 근거로 공격자가 한글버전의 윈도우 운영체제를 사용해, 워드문서 언어표식창에 '한국어'라고 표시된 점을 꼽았습니다. (사진참고)

이스트시큐리티는 이메일에 이 악성 워드문서 파일을 첨부해 공격 대상에 은밀히 전달하는 이른바 스피어피싱(Spear Phishing) 수법이 사용된 것으로 보고 있습니다.

스피어피싱 방식은 이메일을 받아 문서를 열람하면 자동으로 악성코드에 감염되는 방식으로, 평범한 문서 파일로 보이지만 원격 제어 악성코드가 숨겨져 있어 개인정보 유출시도 및 추가 악성코드 설치에 노출될 위험성이 높습니다.

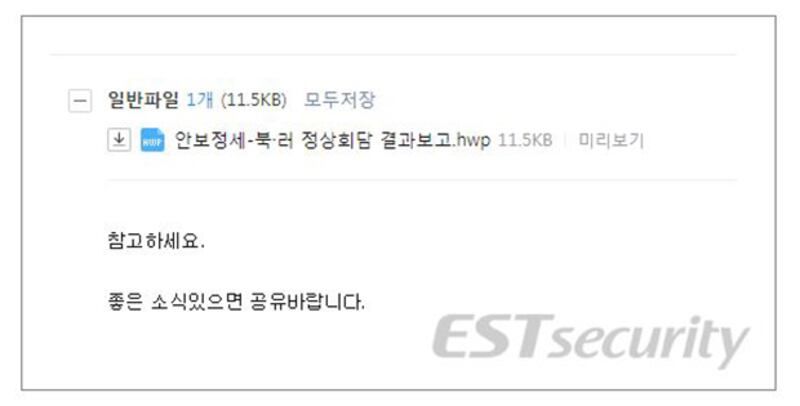

아울러 이 업체는 미국 뿐만 아니라 지난 2일 한국에서도 '안보정세-북·러 정상회담 결과보고.hwp' 한글파일명으로 북한 관련 한국 전문가들에게 북한 추정 해커의 사이버 공격이 감행됐다고 밝혔습니다.(사진참고)

그러면서 이 업체는 북한 추정 해커 조직이 한국을 대상으로 공격을 할 경우에는 주로 한글 문서인 HWP 파일의 취약점을 썼고, 미국을 표적으로 삼을 경우에는 워드 문서인 DOC 문서 기반의 맞춤형 미끼를 활용했다고 지적했습니다.

이와 관련 이 업체의 문종현 이사는 14일 자유아시아방송(RFA)에 “김수키 조직이 위장된 신분을 통해 한국과 미국을 상대로 수행하는 고도의 사이버 작전”이라며 “4월에 이어 5월에도 활발한 움직임이 포착되고 있다”고 밝혔습니다.

특히 그는 “이들은 한국의 ‘카카오톡’을 포함해 ‘텔레그램’, ‘스카이프’ 등 메신저를 통해 각종 소프트웨어 개발 대행 뿐만 아니라, 해킹 도구(tool) 제작 정황까지 포착됐다”고 지적했습니다.

이런 가운데, 최근 한국에 있는 북한 인권단체나 탈북민들을 대상으로 한 사이버 공격 빈도도 증가하고 있는 것으로 나타났습니다.

탈북 작가 지현아 씨는 14일 자유아시아방송(RFA)에 북한 추정 해커로부터 3차례 이메일을 받았다고 밝혔습니다.

지현아 : 대부분 탈북자들이 북한으로부터 공격 당한다는 사실은 들어왔습니다. 하지만 아직은 제가 정확하게 모르겠습니다. 지금 사이버수사대에 수사를 의뢰한 상황입니다.