앵커 : 자국의 원자력 발전소에 대한 사이버 공격을 부인하던 인도(인디아) 원자력공사(NPCIL)가 원전 시스템에서 악성 코드가 발견됐다고 인정한 가운데, 이번 공격에 사용된 악성 코드에서 북한 해킹조직이 사용했던 악성코드의 흔적이 발견됐습니다. 이경하 기자가 보도합니다.

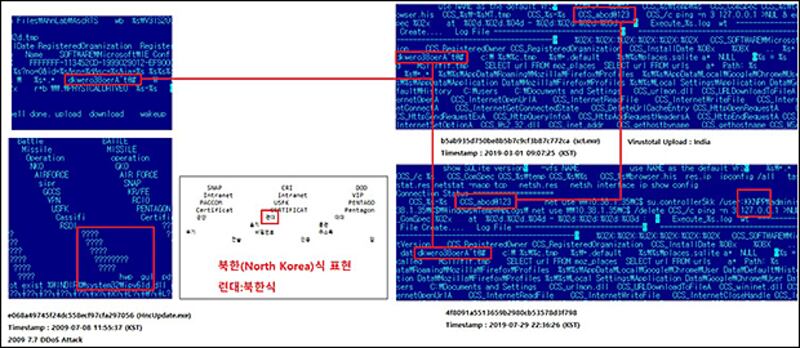

한국의 민간 보안업체 이스트시큐리티(ESTsecurity)는 1일 자유아시아방송(RFA)에 이번 인도 쿠단쿨람 원자력발전소(Kudankulam Nuclear Power Plant ∙KKNPP)에 대한 사이버 공격에 사용된 공격 코드와 2009년 7월 7일 한국에서 발생한 7·7 디도스(DDoS) 공격의 공격 코드의 유사점을 확인했다고 밝혔습니다.

이 업체의 시큐리티대응센터장 문종현 이사는 이날 자유아시아방송(RFA)에 “인도에서 발견된 악성코드가 쿠단쿨람 원자력발전소 관련 내부 계정정보를 활용해 내부확산 공격을 시도한 것으로 드러났다”고 밝혔습니다.

특히 이 악성파일에선 2009년 한국에서 발생했던 7.7 디도스 공격 때와 동일한 암호코드가 발견됐는데, 당시 한국의 국가정보원은 7.7 디도스 공격의 배후를 북한이라고 공식 발표한 바 있습니다.

이 업체에 따르면 이번 인도 사이버 공격에서 발견된 악성코드(위 사진)에는 정보를 수집해 압축하는 암호(dkwero38oerA^t@#)가 쓰였는데, 이 암호가 지난 2009년 7.7 디도스 공격에서 발견됐던 암호(dkwero38oerA^t@#)와 일치했습니다.

2009년 당시 디도스 공격 때 발견됐던 코드에는 북한식 표현인 ‘련대’가 포함돼 있기도 했습니다.

이에 따라 지난 2009년 7.7디도스 공격 당시 사용됐던 북한의 암호가 이번 인도 원자력발전소 공격에도 남아 있어, 이번 사이버 공격의 주범도 북한의 대표적인 해킹조직으로 알져진 ‘라자루스’로 추정되고 있습니다.

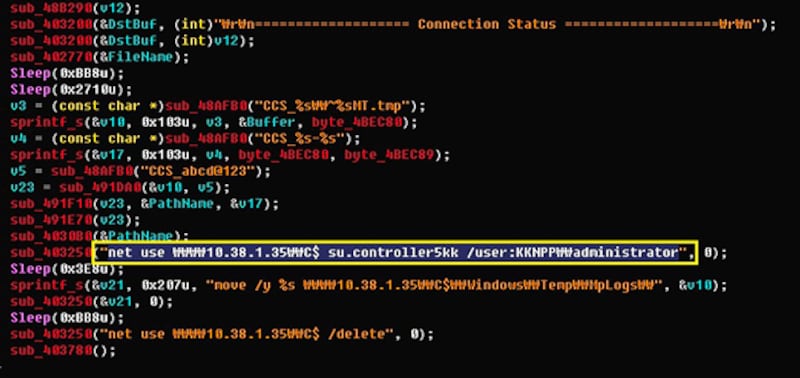

아울러 이 업체에 따르면, 이번 인도 원자력 발전소 공격에 사용된 악성파일에서 ‘내부망 이동’(Lateral Movement) 공격 기능을 수행하는 아이피(IP) 주소와 코드가 발견됐고, 인도 쿠단쿨람 핵발전소를 의미하는 ‘KKNPP’ 문자열이 활용됐습니다.

‘내부망 이동’ 공격은 특정 기관의 네트워크에 수개월 동안 잠입해 있거나, 중요 시스템에 접근하기 위해 끊임없이 주변 기기를 감염시키는 단계를 가리킵니다.

즉, 북한 등 특정 정부의 후원을 받는 ‘지능형지속위협’(APT) 공격자가 인트라넷 등 내부 연결망(network)에 침투한 후 아이피(IP) 주소 대역과 관리자 정보 등 기초자료를 확보해, 주요 공격대상과 공격시설로 이동하는데, 이런 공격 과정을 ‘내부망 이동’이라고 합니다.

이와 관련, 인디아투데이 등 인도 매체들도 지난달 31일 악성 소프트웨어의 일종인 ‘디트랙’(Dtrack)을 활용해 원전에 대한 해킹을 벌인 정황이 포착됐다며, 북한 추정 해킹조직 ‘라자루스’가 연루됐을 가능성을 제기했습니다.

미국의 정보통신 전문매체 지디넷(ZD Net)도 30일 이번 인도 원자력 발전소 사이버 공격에 북한의 악성 소프트웨어가 활용됐다고 확인했습니다.

이에 인도 원자력공사(NPCIL)는 30일 성명을 통해 원전 시스템에서 멀웨어, 즉 악성 소프트웨어가 발견된 것은 사실이라고 밝힌 바 있습니다.

한편, ‘라자루스’는 지난 2014년 미국 소니픽처스와 2016년 방글라데시 중앙은행 해킹 사건, 2017년 워너크라이 랜섬웨어 유포 사건 등에 연루돼 있는 북한의 해킹 조직으로 알려져 있습니다.

이에 따라 미국 재무부는 지난 9월 북한의 해킹 조직인 ‘라자루스’를 포함해 '블루노로프', '안다리엘' 등 3개의 북한 해킹 조직을 제재 대상으로 지정했습니다.