앵커 : 미국의 민간 사이버 보안업체가 북한 추정 해커 조직이 프랑스 외교부와 미국 유명 대학 등을 사칭해 사이버 공격을 감행했다는 연구보고서를 공개했습니다. 이경하 기자가 보도합니다.

미국 캘리포니아주에 위치한 민간 사이버 보안업체인 ‘아노말리’(Anomali)는22일 최근 북한 추정 해커 조직이 프랑스와 슬로바키아, 남아프리카공화국 등 3개국 외교부와 미국의 의회조사국(CRS), 스탠포드 대학, 영국 런던 주재 왕립합동군사연구소(RUSI) 등으로 위장한 ‘피싱사이트’를 이용해 사이버 공격을 감행했다고 밝혔습니다.

‘피싱사이트’란 실제와 유사한 인터넷 웹사이트로 위장해, 개인 및 단체의 정보를 탈취하거나 금전적 피해를 보게하는 사이버 공격 수법입니다.

‘아노말리’는 22일 공개한 ‘다수의 외교부와 연구소를 목표로 한 북한 사이버간첩 활동’(Suspected North Korean Cyber Espionage Campaign Targets Multiple Foreign Ministries and Think Tanks)이란 보고서에서 이같이 밝혔습니다.

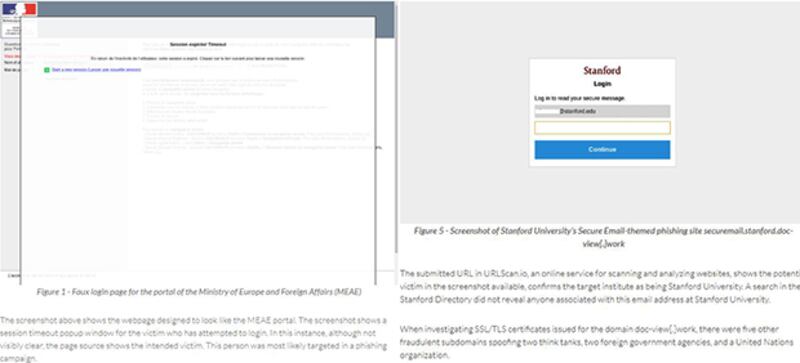

이 업체가 공개한 보고서에 따르면, 북한 추정 해커는 프랑스 외교부와 스탠포드대학교의 웹사이트와 유사하게 만든 위장 피싱웹사이트를 통해, 이용자들이 가입정보를 입력하게 한뒤 피해를 주는 사이버 공격을 감행했습니다.

그러면서 이 업체는 이번 사이버 공격의 주범이 2014년 한국수력원자력(한수원)을 해킹한 배후로 알려진 북한 해킹 조직 ‘김수키’(kimsuky)로 추정된다고 분석했습니다.

이와 관련해, ‘아노말리’의 조 프란셀라(Joe Franscella) 대변인은 22일 자유아시아방송(RFA)에 이번 보고서는 자사의 위협리서치 팀(Anomali Threat Research Team)이 정기적으로 공격을 관찰해 작성됐다고 밝혔습니다.

프란셀라 대변인 : 이번 보고서에서 확인된 바와 같이 적들의 표적이 될 수 있는 조직들은 피해 위험을 줄이기 위한 조치를 취해야합니다. (Organizations that could be targeted by such adversaries as those identified in this report should take steps to reduce the risk of becoming victims.)

그러면서 프란셀라 대변인은 이러한 사이버 공격을 예방하기 위해서는 ‘의심스러운 공격을 식별할 수 있는 충분한 훈련’과 ‘위협정보 프로그램들’(intelligence programs)이 필요하다고 강조했습니다.

이와 관련, 한국의 민간보안업체 이스트시큐리티(ESTsecurity)의 문종현 이사도 22일 자유아시아방송(RFA)에 ‘아노말리’가 인용한 ‘김수키’의 해킹수법은 올해 상반기에 보고된 대표적인 해킹공격으로 한국 뿐만 아니라, 미국에서도 동시에 활용된 것이 특징이라고 지적했습니다.

특히 문 이사는 “공격자들이 트위터나 텔레그램, 스카이프, 카카오톡 같은 인터넷사회연결망이나 메신저 등을 통해 해킹 및 외화벌이에 나서고 있다는 사실이 드러났다”며 우려했습니다.